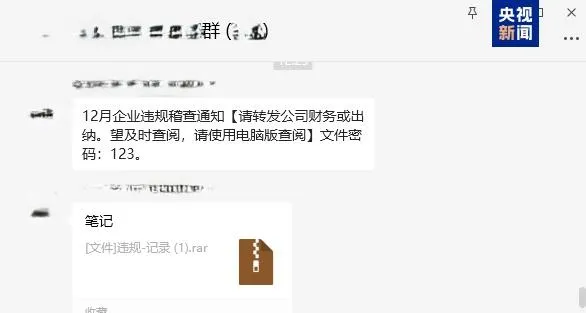

近日,國家電腦病毒應急處理中心和電腦病毒防治技術國家工程實驗室依托國家電腦病毒協同分析平台,在中國境內再次捕獲發現針對中國使用者的「銀狐」木馬病毒的最新變種。在本次傳播過程中,攻擊者繼續透過構造財務、稅務違規稽查通知等主題的釣魚資訊和收藏連結,透過微信群直接傳播包含該木馬病毒的加密壓縮包檔,如圖1所示。

圖1 釣魚資訊及壓縮包檔

圖1中名為「筆記」等字樣的收藏連結指向檔名為「違規-記錄(1).rar」等壓縮包檔,使用者按照釣魚資訊給出的解壓密碼解壓壓縮包檔後,會看到以「開票-目錄.exe」「違規-告示.exe」等命名的可執行程式檔,這些可執行程式實際為「銀狐」遠控木馬家族於12月更新傳播的最新變種程式。 如果使用者執行相關惡意程式檔,將被攻擊者實施遠端控制、竊密等惡意操作,並可能被犯罪分子利用充當進一步實施電信網路詐騙活動的「彈板」。

本次發現攻擊者使用的釣魚資訊仍然以偽造官方通知為主。結合年末特點,攻擊者刻意強調「12月」「稽查」「違規」等關鍵詞,借此使潛在受害者增加緊迫感從而放松警惕。在釣魚資訊之後,攻擊者繼續發送附帶所謂的相關工作檔的釣魚連結。

對於本次發現的新一批變種,犯罪分子繼續將木馬病毒程式的檔名設定為與財稅、金融管理等相關工作具有密切聯系的名稱,以引誘相關崗位工作人員點選下載執行,如:「開票-目錄」「違規-記錄」「違規-告示」等。 此次發現的新變種仍然只針對安裝Windows作業系統的傳統PC環境,犯罪分子也會在釣魚資訊中使用「請使用電腦版」等話術進行有針對性的誘導提示。

本次發現的新變種以RAR、ZIP等壓縮格式(內含EXE可執行程式)為主,與之前變種不同的是,此次攻擊者為壓縮包設定了解壓密碼,並在釣魚資訊中進行提示告知,以逃避社交媒體軟體和部份安全軟體的檢測,使其具有更強的傳播能力。木馬病毒被安裝執行後,會在作業系統中建立新行程,行程名與檔名相同,並從回聯伺服器下載其他惡意程式碼直接在記憶體中載入執行。

回聯地址為:156.***.***.90,埠號為:1217

命令控制伺服器(C2)網域名稱為:mm7ja.*****.cn,埠號為:6666

網路安全管理員可根據上述特征配置防火墻策略,對異常通訊行為進行攔截。其中與C2地址的通訊過程中,攻擊者會收集受害主機的作業系統資訊、網路配置資訊、USB裝置資訊、螢幕截圖、鍵盤記錄、剪下板內容等敏感數據。

本次發現的新變種還具有主動攻擊安全軟體的功能,試圖透過模擬使用者滑鼠鍵盤操作關閉防病毒軟體。

臨近年末,國家電腦病毒應急處理中心再次提示廣大企事業單位和個人區域網絡絡使用者提高針對各類電信網路詐騙活動的警惕性和防範意識,不要輕易被犯罪分子的釣魚話術所誘導。結合本次發現的銀狐木馬病毒新變種傳播活動的相關特點,建議廣大使用者采取以下防範措施:

不要輕信微信群、QQ群或其他社交媒體軟體中傳播的所謂政府機關和公共管理機構釋出的通知及相關工作檔和官方程式(或相應下載連結),應透過官方渠道進行核實。

帶密碼的加密壓縮包並不代表內容安全,針對類似此次傳播的「銀狐」木馬病毒加密壓縮包檔的新特點,使用者可將解壓後的可疑檔先行上傳至國家電腦病毒協同分析平台(https://virus.cverc.org.cn)進行安全性檢測,並保持防病毒軟體即時監控功能開啟,將電腦作業系統和防病毒軟體更新到最新版本。

一旦發現電腦作業系統的安全功能和防病毒軟體在非自主操作情況下被異常關閉,應立即主動切斷網路連線,對重要數據進行遷移和備份,並對相關裝置進行停用直至透過系統重裝或還原、完全的安全檢測和安全加固後方可繼續使用。

一旦發現微信、QQ或其他社交媒體軟體發生被盜現象,應向親友和所在單位同事告知相關情況,並透過相對安全的裝置和網路環境修改登入密碼,對自己常用的電腦和行動通訊裝置進行防毒和安全檢查,如反復出現帳號被盜情況,應在備份重要數據的前提下,考慮重新安裝作業系統和防病毒軟體並更新到最新版本。

本文轉自央視新聞客戶端

來源:中央政法委長安劍