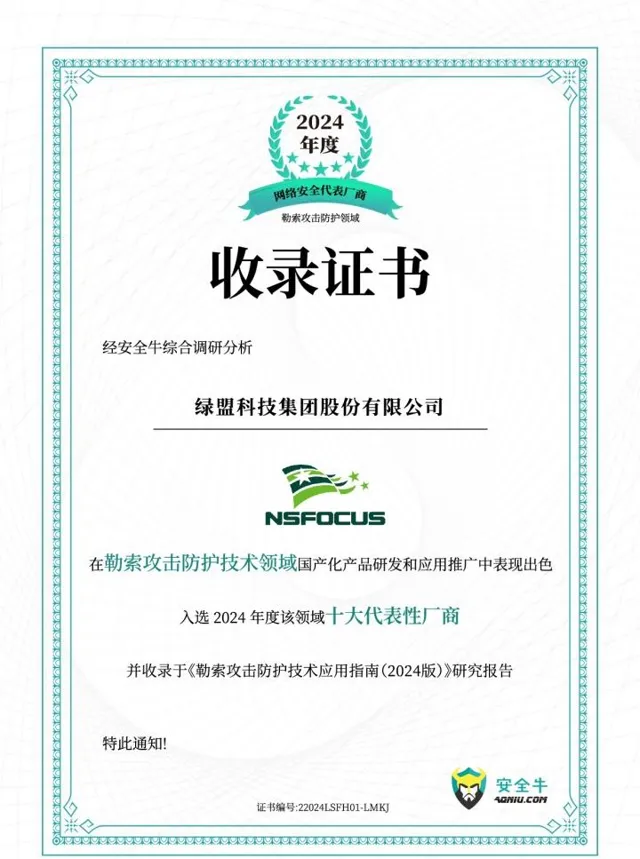

近日,安全牛釋出了【勒索攻擊防護技術套用指南(2024版)】, 綠盟科技以其在勒索攻擊防護方向深厚的沈澱,入選2024年度勒索攻擊防護技術領域十大代表性廠商。

隨著數位中國的深入推進,公共數據、企業數據、個人數據的套用價值越來越高,針對網路、資訊、數據的攻擊層出不窮,給網路空間安全帶來極大的威脅。2023年勒索攻擊數量增加73%,贖金總額高達11億美金以上,已成為造成的損失最高的網路犯罪之一。

勒索病毒攻擊防護綜合解決方案

綠盟科技【勒索病毒攻擊防護綜合解決方案】以其科學合理、行之有效的勒索攻擊防護獲得業界認可。總結形成了全方位監控采集、自適應協同分析、自動化編排響應、全流程管理協同的全天候、全方位、全場景的方案。特別是方案中提出事 前風險排查、事中應急處置、事後清除威脅的三大模組九大核心能力 ,得到了業界專家和服務客戶的一致認可。

*勒索病毒攻擊防護綜合解決方案

事前風險排查

核心能力1:勒索攻擊快速預警

從勒索攻擊的視角出發,關註攻擊事前、攻擊事中、攻擊事後,做到事前應對勒索、提前感知,最大限度地降低風險的發生機率:

勒索威脅情報服務

在勒索情報平台感知範圍內的客戶風險預警,即時、精準。

勒索攻擊性技術(藍軍)情報訂閱服務

提供在野組織技戰術情報,為客戶藍軍提供技戰術指導,幫助客戶提升攻防演練作戰能力,同時促進客戶更有效地完成威脅模擬和驗證,輔助確定風險和威脅的優先級。

核心能力2:勒索防護專項評估

邊界防護評估

重點檢查邊界區域雙向安全防禦策略;邊界場景目前主要評測的常見安全裝置包括NF、 WAF,IPS 等。

內網滲透評估

從客戶企業網路絡的電腦 A 模擬攻擊電腦 B,即東西方向的網路模擬攻擊,內網評估場景目前主要評測檢測類安全產品,包括UTS, IDS,旁路的 IPS, WAF 等。

終端加固評估

自動化BAS裝置會模擬攻擊終端裝置,檢查終端安全軟體是否可以防禦和檢測惡意軟體和基於行為的攻擊。終端場景目前主要評估終端安全類產品如EDR、EPP等。

勒索攻擊模擬評估

內建常見勒索攻擊用例和場景,支持對網域名稱解析、勒索病毒落盤、勒索病毒執行、模擬執行等場景開展模擬驗證,可以自訂選擇攻擊節點和目標節點、進行各種組合測試,以達到靈活驗證。

核心能力3:常態化勒索攻擊演練

以演代練、以練促防,助力防勒索安全建設。

場景設計

演練方案,明確演練場景型別、演練目的、描述。

演練組織架構

演練小組(攻擊小組、應急小組、檢測運維人員、業務部門、監管方、安全企業)。

演練流程

明確參與主體,結合安全預案梳理處置流程。

演練配套

演練涉及資產準備、演練工具準備(防護軟體、攻擊工具等)、演練涉及環境準備。

演練場景

事件發生前、勒索事件發生、應急排查、故障恢復、演練上報、總結完善。

二、事中應急處置

核心能力4:勒索攻擊應急響應

針對已經發生的勒索攻擊,第一時間開展勒索攻擊應急響應處置,進行應急響應服務。包括:

初始響應階段

勒索軟體的確認-通知高層管理者-通知法務團隊-啟動網路安全事件應急響應。

遏制階段

辨識受影響的主機-隔離受影響的主機-重設受影響的主機。

分析階段

透過保存證據、辨識勒索軟體家族資訊、確定攻擊手段&感染途徑,進行全面地分析。

補救措施階段

將威脅指標添加到管理平台,執行防病毒防惡意軟體掃描,修復已知漏洞,根除勒索病毒。

恢復階段

將受感染的主機恢復到良好狀態,透過備份恢復數據和策略配置。

最後,進行事件復盤。

核心能力5:勒索病毒隔離阻斷

勒索攻擊最主要的一個環節,就是終端側的攻擊。綠盟一體化終端安全管理系統(NSFOCUS Unified Endpoint Security Management System, 簡稱UES)依托綠盟自主研發的終端異常行為分析引擎及高效精準的威脅情報數據,可有效檢測APT攻擊、勒索挖礦、僵木蠕、0Day漏洞等已知和未知威脅場景,同時提供快速響應措施阻斷威脅蔓延,做好端側即時有效的防護,防止勒索病毒的擴散。

Step1-「開門」

黑客攻擊主機,設定 SSH後門來保持持久存取。充分套用 UES 網路威脅模型,是從網路安全形度檢測主機安全,當前支持暴力破解,對主流破解方式如 SSH、RDP、SMB等可進行監控和發現,可區分出破解成功和持續破解等狀態。提供持久化後門監測能力,對攻擊者發起的反彈shell行為可提供檢測及有效阻止。

Step2-「錨準」

執行powershell命令進行資產掃描,確定攻擊目標。UES具有惡意樣本檢出功能。當前支持檢測惡意程式、釣魚程式、黑客程式、Powershell、Webshell、挖礦程式等。

Step3-「投毒」

利用命令和控制以及遠端監控和管理軟體,將檔推播到受感染的主機。UES勒索防護模型,對已知勒索病毒特征及家族進行準確辨識,對未知勒索病毒透過主機行為分析+動態誘捕能力作為主動防禦技術,采用部署誘餌檔,檢測惡意程式加密誘餌檔這個行為特征來判斷勒索行為。

Step4-「篡位」

禁用和解除安裝安全解決方案以及從web瀏覽器和本地安全系統服務進行許可權升級。UES具有檢測主機異常行為的功能,從惡意程式執行時所產生特征(當前行程名、行程命令列、父行程、登錄檔行為)等特征發現惡意操作。

Step5-「感染」

透過橫向移動、數據滲透和勒索軟體部署實作其他主機失陷,攻陷企業內網。基於零信任理念,采用智慧自適應演算法模型確定微隔離策略,對主機的入棧和出棧流量進行控制和審計,從而可以減少終端對外暴漏面,並可有效防止攻擊的東西向擴散。

核心能力6:勒索病毒持續監控

從全域態勢出發,基於機器學習和安全事件分析模型,實分時析上報的安全數據,預測網路中存在的安全隱患/重大風險並以視覺化方式呈現,及時幫助客戶辨識勒索攻擊並采取措施;多維度展示威脅事件、風險終端、攻擊鏈、資產等統計資訊,方便管理員日常管理。

三、事後清除威脅

核心能力7:數據恢復消除影響

數據加密是保護數據安全的通用做法,設定4種加密模式,可支持各類套用場景。強制加密:基於行程和檔型別的關系規則設定加密策略,可對所有檔強制加密保護,並且加解密過程無感知。智慧加密:根據檔型別、檔內容、檔大小、檔內容制定辨識規則,結合加密技術達到對重要數據的精準保護。明密結合:在保障核心數據全程加密的情況下(開啟、編輯、另存等依然處於加密狀態),允許一般數據明文儲存(新建、編輯、保存等依然為明文)。按需加密:人可授權部份人員主動加密能力,對自主判斷需要加密的數據進行加密處理。實作數據安全和靈活套用的完美結合。

在加密數據的同時,提供本地備份、遠端備份和多版本備份能力,辨識並防止被勒索病毒感染加密的檔覆蓋正常的檔備份。面對雙重勒索,無懼數據泄露風險,同時實作快速還原恢復數據,消除數據勒索影響。

核心能力8:勒索攻擊溯源取證

在端點側全面記錄事件活動軌跡,關聯事件的主機、惡意行程、行程檔的子/父級行程、行程執行時間、詳細路徑、安全內容、網路存取關系、相互呼叫關系多角度分析,迅速定位失陷主機並還原事件發生過程,形成完整事件證據鏈並構建完整威脅場景進行立體呈現。

核心能力9:啟動勒索保險理賠

以風險共擔的理念,與保險公司合作,創新性地推出了數據勒索保險。透過完整的保險采購、保險理賠與全生命周期的服務流程,確保勒索攻擊防護的即時有效。

采購流程

1)銷售 「保險+風險管控+服務」解決方案。

2)提供等級保護測評報告。

3)提供風險評估服務。

4)輸出量化風險數據。

5)確認保費簽訂保單。

保險流程

核保階段-承保階段-理賠階段。

服務流程

包括事前辨識與降低、事中監控與發現、事後響應與補償。